Un nouveau malware pour Android dérobe les données des cartes de crédit grâce à une technique innovante

Une menace informatique inédite vient d'être découverte sur les appareils Android. Un nouveau malware, doté d'une technique innovante, est capable de dérober les données des cartes de crédit des utilisateurs. Cette cybermenace utilise une méthode de phishing avancée pour tromper les utilisateurs et accéder à leurs informations de paiement. Les experts en sécurité ont mis en garde contre les risques de cette nouvelle forme de piratage, qui pourrait avoir des conséquences désastreuses pour les détenteurs de cartes de crédit. Dans cet article, nous allons examiner les détails de cette menace émergente et les moyens de se protéger contre elle.

Un nouveau malware Android dérobe les données de cartes de crédit via NFC

Les cybercriminels continuent de chercher de nouvelles méthodes pour escroquer les utilisateurs, et certains qui étaient peu connus jusqu'alors commencent à proliférer. Les chercheurs d'ESET ont découvert un malware pour Android capable de voler les données de cartes de crédit en utilisant un lecteur NFC d'un appareil infecté, et en les transmettant aux attaquants.

Ce malware, appelé NGate, because it incorporates NFCGate, une outil de code ouvert pour capturer, analyser ou altérer le trafic NFC. Selon Lukas Stefanko, chercheur d'ESET, « c'est un nouveau scénario d'attaque pour Android et c'est la première fois que nous voyons utiliser un malware pour Android avec cette capacité ».

Comment fonctionne le malware NGate

Le malware NGate peut transmettre des données NFC depuis la carte de la victime à travers un appareil compromis jusqu'au smartphone de l'attaquant, qui peut ensuite émuler la carte et retirer de l'argent d'un distributeur automatique.

Le malware peut être installé initialement via des campagnes de phishing qui trompent les victimes pour qu'elles l'installent depuis des domaines frauduleux qui se font passer pour des banques ou des applications officielles. Certaines de ces applications se présentaient sous forme d'applications web progressives (PWA) qui peuvent être installées sur des appareils Android et iOS.

Il semblerait que le responsable de l'escroquerie ait déjà été arrêté en mars.

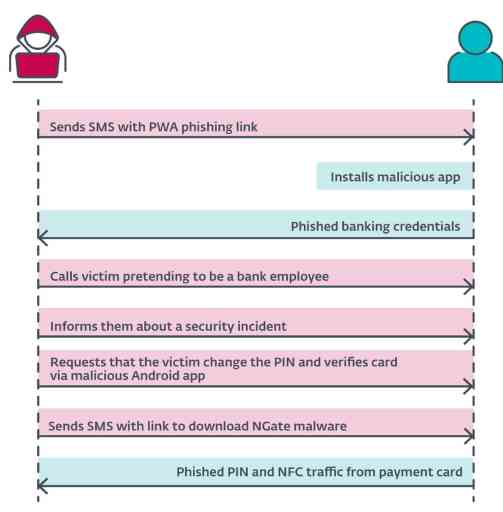

Le scénario de l'attaque

L'attaque a commencé avec les attaquants envoyant des messages SMS aux victimes potentielles concernant une déclaration de impôts, incluant un lien vers un site web de phishing qui se faisait passer pour une banque. Il est probable que ces liens menaient à des PWA malveillantes. Une fois que la victime a installé l'application et a entré ses informations d'identification, l'attaquant a obtenu accès à la compte de la victime.

Ensuite, l'attaquant a appelé la victime, se faisant passer pour un employé de la banque. La victime a été informée que sa compte avait été compromise, probablement en raison du message de texte précédent. L'attaquant disait la vérité : la compte de la victime était compromise, mais cette vérité a mené à une autre mensonge.

Pour « protéger » ses fonds, la victime a été demandée de changer son code PIN et de vérifier sa carte bancaire via une application mobile (le malware NGate). Un lien pour télécharger NGate a été envoyé par SMS. Nous soupçonnons que dans l'application NGate, les victimes entraient leur code PIN précédent pour en créer un nouveau et plaçaient leur carte à la partie arrière de leur téléphone intelligent pour vérifier ou appliquer le changement.

Comme l'attaquant avait déjà accès à la compte compromise, il pouvait changer les limites de retrait. Si le méthode de retransmission NFC ne fonctionnait pas, il pourrait simplement transférer les fonds à une autre compte. Cependant, l'utilisation de NGate facilite l'accès de l'attaquant aux fonds de la victime sans laisser de traces qui mènent à la propre compte bancaire de l'attaquant.

Possibilités d'attaques futures

Les chercheurs signalent que ce type d'attaques pourrait être utilisé dans d'autres scénarios, comme cloner certaines cartes intelligentes qui sont utilisées à d'autres fins.

Cette clonage pourrait surgir dans des situations où l'attaquant a accès physique à une carte ou peut lire brièvement une carte dans des portefeuilles, des sacs à dos, des étuis de téléphone, etc.

Il est important de rester vigilant face à ces nouvelles formes d'attaques et de prendre des mesures de sécurité pour protéger vos données et vos fonds.

Laisser un commentaire